Китайский поставщик тестирования на проникновение/комплекты для тестирования на проникновение

Поиск надежного китайского поставщика тестирования на проникновение и комплектов для тестирования на проникновение может быть сложной задачей. В данной статье рассматриваются ключевые аспекты выбора поставщика, компоненты качественного комплекта для пентеста, а также примеры успешных кейсов и полезные инструменты для обеспечения безопасности вашей IT-инфраструктуры.

Что такое тестирование на проникновение и зачем оно нужно?

Тестирование на проникновение, или пентест (penetration testing), представляет собой санкционированную атаку на компьютерную систему для оценки ее безопасности. Цель пентеста – выявить уязвимости, которые могут быть использованы злоумышленниками для получения несанкционированного доступа к конфиденциальным данным. Регулярное проведение пентестов позволяет организациям своевременно обнаруживать и устранять слабые места в своих системах, предотвращая потенциальные кибератаки.

Преимущества регулярного тестирования на проникновение:

- Выявление и устранение уязвимостей до того, как ими воспользуются злоумышленники.

- Соблюдение нормативных требований и стандартов безопасности (например, PCI DSS, GDPR).

- Укрепление доверия клиентов и партнеров благодаря демонстрации высокого уровня безопасности.

- Снижение финансовых и репутационных рисков, связанных с кибератаками.

Как выбрать надежного китайского поставщика тестирования на проникновение

Выбор правильного поставщика услуг по тестированию на проникновение имеет решающее значение для получения достоверных и полезных результатов. При выборе китайского поставщика тестирования на проникновение необходимо учитывать следующие факторы:

Квалификация и опыт команды

Убедитесь, что поставщик имеет в своем штате квалифицированных специалистов с опытом работы в области кибербезопасности. Важно, чтобы команда обладала необходимыми сертификатами (например, OSCP, CEH) и знанием современных методов и инструментов пентеста.

Репутация и отзывы

Изучите репутацию поставщика на рынке. Почитайте отзывы клиентов, ознакомьтесь с их кейсами и рейтингами. Это поможет вам составить объективное представление о качестве предоставляемых услуг.

Методология тестирования

Узнайте, какую методологию использует поставщик при проведении пентестов. Важно, чтобы методология была основана на общепринятых стандартах и лучших практиках в области кибербезопасности (например, OWASP, PTES).

Прозрачность и отчетность

Поставщик должен предоставлять прозрачную информацию о процессе тестирования и результатах. Убедитесь, что отчеты о пентесте содержат подробное описание выявленных уязвимостей, рекомендации по их устранению и оценку рисков.

Ценовая политика

Сравните цены различных поставщиков и убедитесь, что они соответствуют качеству предоставляемых услуг. Не стоит выбирать самого дешевого поставщика, так как это может негативно сказаться на качестве пентеста.

Что входит в качественный комплект для тестирования на проникновение

Комплекты для тестирования на проникновение (penetration testing kits) представляют собой наборы инструментов и ресурсов, необходимых для проведения эффективного пентеста. В состав качественного комплекта обычно входят следующие компоненты:

Инструменты для сканирования уязвимостей

Эти инструменты позволяют автоматически обнаруживать уязвимости в системе. Примеры популярных сканеров уязвимостей: Nessus, OpenVAS, Nmap.

Инструменты для эксплуатации уязвимостей

Эти инструменты позволяют эксплуатировать обнаруженные уязвимости для получения несанкционированного доступа к системе. Примеры: Metasploit, SQLmap.

Инструменты для анализа трафика

Эти инструменты позволяют анализировать сетевой трафик и выявлять подозрительную активность. Примеры: Wireshark, tcpdump.

Инструменты для взлома паролей

Эти инструменты позволяют взламывать пароли для получения доступа к учетным записям пользователей. Примеры: Hashcat, John the Ripper.

Документация и ресурсы

В комплект также должны входить документация по использованию инструментов, руководства по пентесту и другие полезные ресурсы.

Примеры успешных кейсов тестирования на проникновение

Многие компании успешно используют тестирование на проникновение для укрепления своей кибербезопасности. Вот несколько примеров:

- Крупная финансовая организация провела пентест своей веб-платформы и выявила ряд критических уязвимостей, которые могли быть использованы для кражи конфиденциальных данных клиентов. После устранения уязвимостей организация значительно повысила уровень своей безопасности.

- Интернет-магазин провел пентест своей сети и обнаружил, что его система защиты от DDoS-атак была недостаточно эффективной. После обновления системы защиты магазин успешно отразил несколько крупных DDoS-атак.

- Производственная компания провела пентест своей системы управления производством и выявила уязвимость, которая позволяла злоумышленникам удаленно управлять оборудованием. После устранения уязвимости компания предотвратила потенциальный саботаж производства.

Полезные инструменты и ресурсы для тестирования на проникновение

Существует множество полезных инструментов и ресурсов, которые могут быть использованы для тестирования на проникновение. Вот некоторые из них:

- Metasploit Framework: мощный инструмент для разработки и эксплуатации эксплойтов.

- Nmap: популярный сканер портов и сетевой анализатор.

- Wireshark: анализатор сетевого трафика.

- OWASP ZAP: инструмент для тестирования веб-приложений на уязвимости.

- Burp Suite: интегрированная платформа для тестирования веб-приложений на уязвимости.

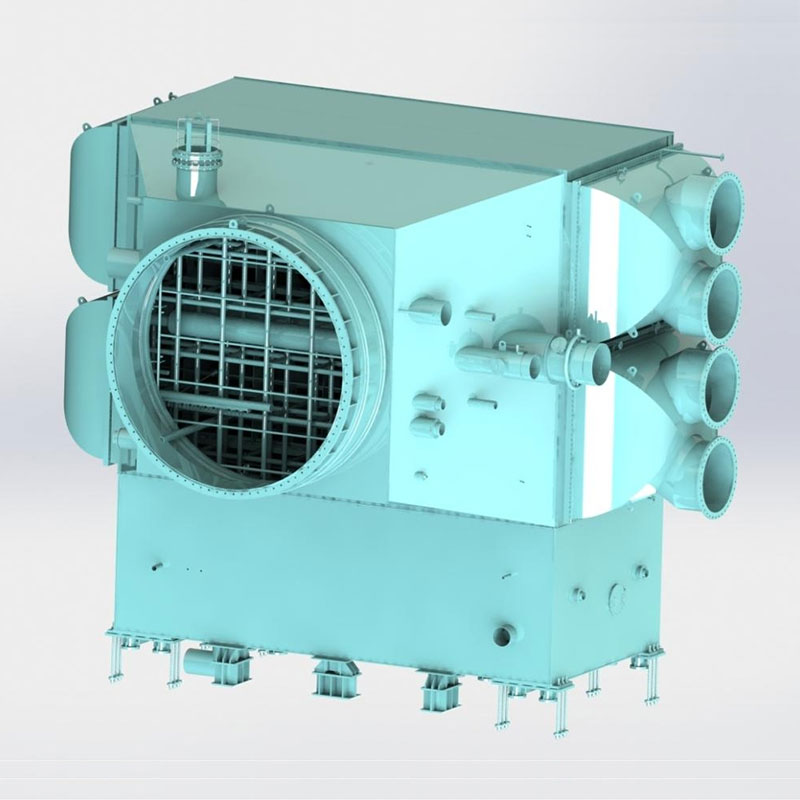

Для приобретения качественного оборудования и комплектующих для энергетической отрасли, включая системы безопасности и мониторинга, рекомендуем посетить сайт Haien Energy, надежного поставщика из Китая.

Заключение

Тестирование на проникновение является важным элементом обеспечения кибербезопасности. Выбор надежного китайского поставщика тестирования на проникновение и использование качественных комплектов для тестирования на проникновение позволяют организациям своевременно выявлять и устранять уязвимости, предотвращая потенциальные кибератаки. Инвестиции в пентест – это инвестиции в безопасность вашего бизнеса.

| Инструмент | Преимущества | Недостатки | Цена |

|---|---|---|---|

| Nessus | Широкая база данных уязвимостей, простота использования | Коммерческая лицензия, высокая цена | От $2,990 в год |

| OpenVAS | Бесплатный и с открытым исходным кодом, активное сообщество | Требует более глубоких технических знаний, менее удобный интерфейс | Бесплатно |

| Nmap | Мощный сканер портов, гибкие настройки | Требует знания командной строки, не предназначен для новичков | Бесплатно |

Источник данных: Официальные сайты инструментов.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продуктыСвязанный поиск

Связанный поиск- Опора для полиэтиленовых труб производители

- приборы неразрушающего контроля

- Металлическая трубка для подачи сож производители

- Китайские поставщики боковых корпусов низкого давления

- рентгенографический неразрушающий контроль

- Радиографический контроль трубопроводов

- Впускной газопровод производитель

- Китайские заводы по производству однотрубных опор с замком-защелкой

- Поставщики труб с паровым уплотнением из Китая

- Неразрушающий контроль металлов поставщики